Archives de catégorie : System

[Linux] : générez une adresse MAC et changez la votre -> triche wifi

[Linux] : rsync – entre deux machines en définissant le port à utiliser

[Linux][Sécurité] : nmap : comment scanner les ports d’un serveur ?

[Linux] : recenser les ports en écoute sans netstat et LSOF

[Sécurité] : Comment encrypter vos fichiers avec Vim ?

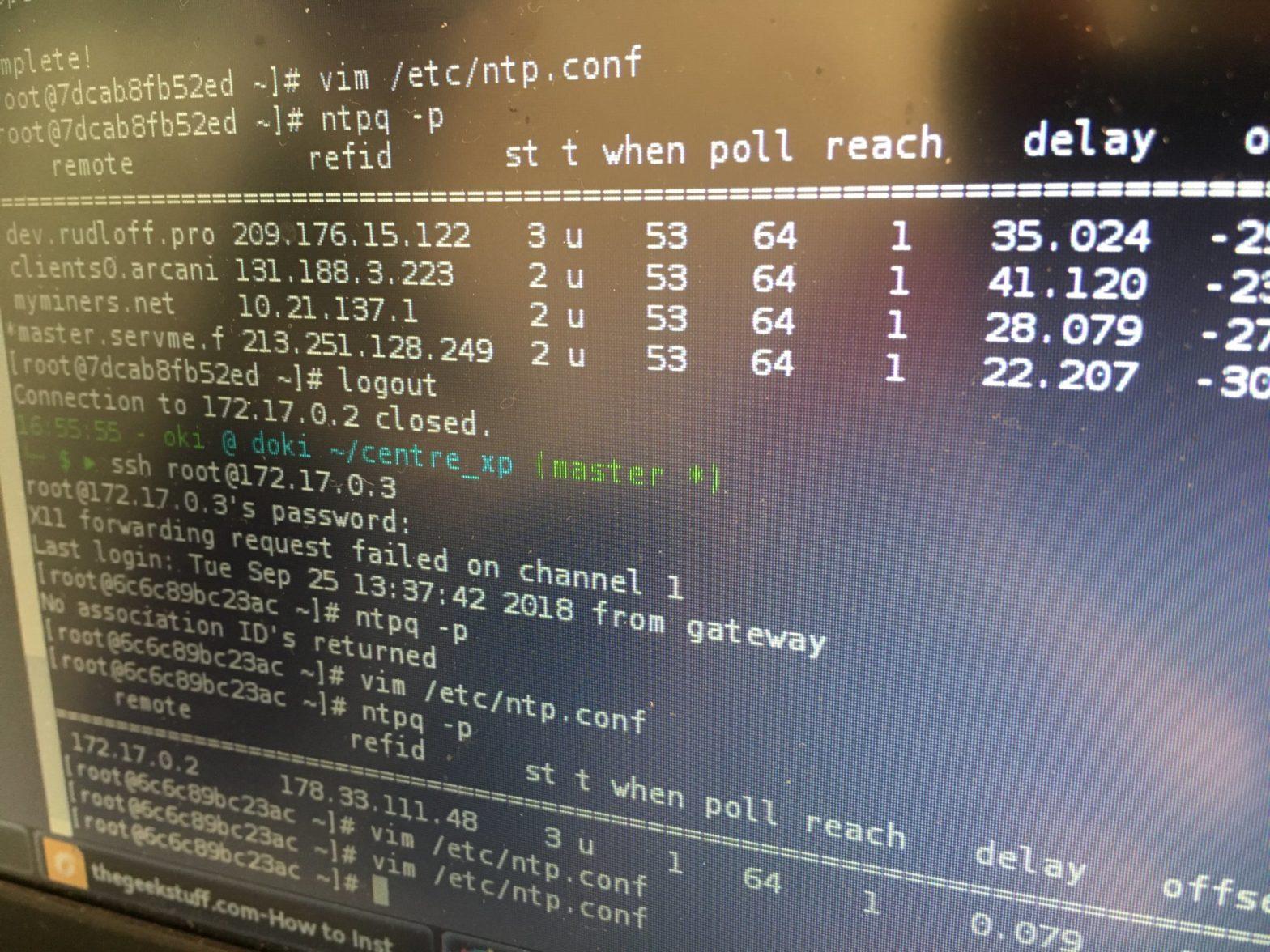

[Ansible] : comment installer un client et un serveur ntp ?

[Linux] : lister les ports en écoute sur une machine

[Linux] : grapher l’utilisation de la mémoire machine

[Awk][Linux] : Lister les processus non killable et le stopper avec ps aux + awk

[Bash] : lister et calculer les fréquences des erreurs apache depuis les logs… et un peu de SEO