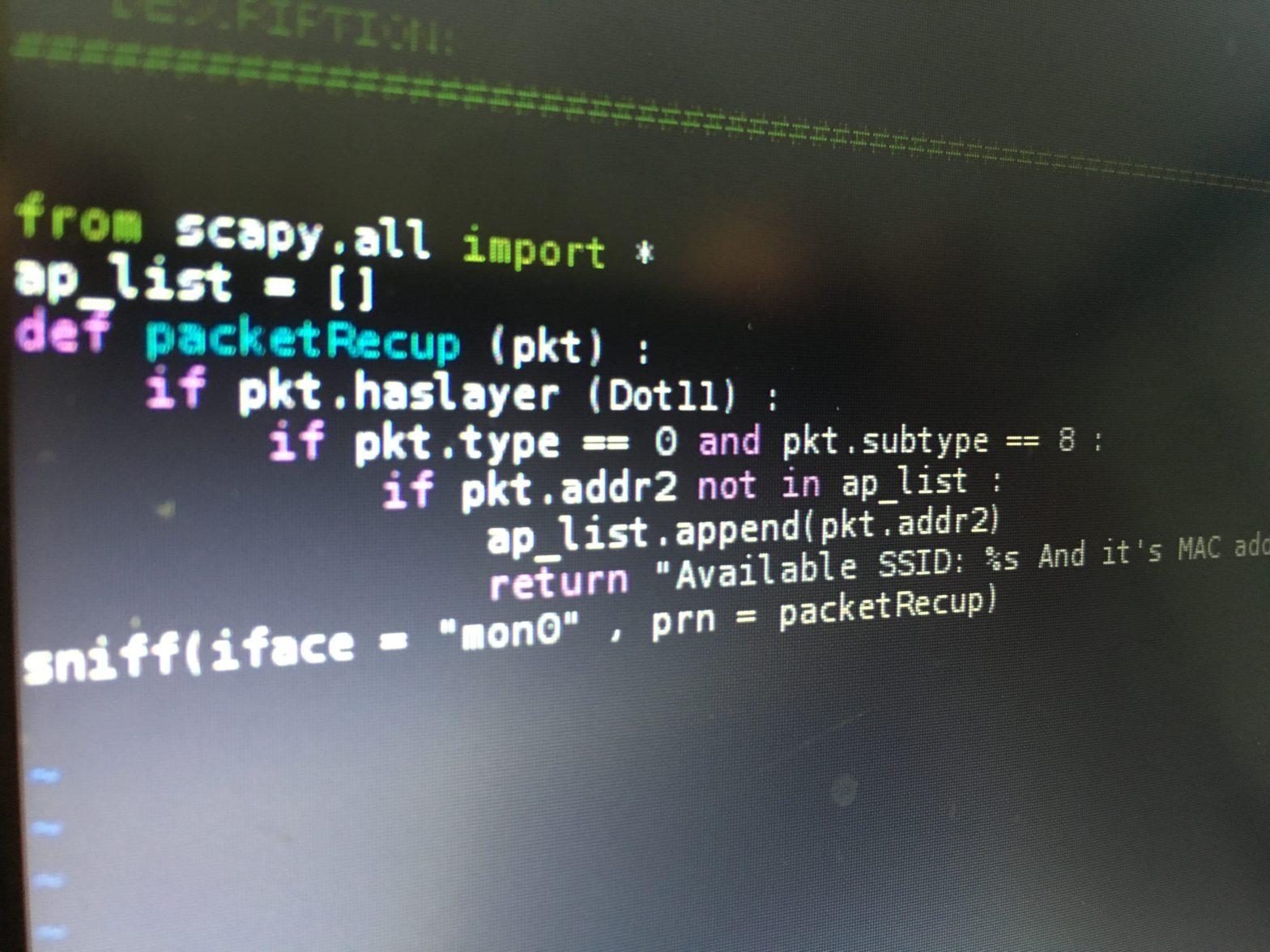

[Sécurité] : scapy – scanner les réseaux wifi (SSID) et leur adresse MAC

Scapy, un mot qui peut faire peur car fait référence à certaines pratiques obscures en matière de sécurité. Effectivement, scapy fait partie des outils de base des hackers… peu importe leur couleur. Retrouvez la documentation en ligne ici et mes…